路透調查發現,本月稍早入侵川普(Donald Trump)政府前國安顧問瓦爾茲(Mike Waltz)所使用通訊平台的駭客,實際上攔截的訊息遠超先前所知範圍,受波及對象涵蓋美國政府超過60名官員,涉及白宮、外交系統等多個機構。專家警告,儘管部分訊息內容看似無害,但通訊時間、對象與群組結構等元資料本身就可能構成重大反情報風險,使這起原已引發資安疑慮的事件風險進一步升高。

路透根據非營利組織Distributed Denial of Secrets提供的洩密資料,辨識出至少60個使用TeleMessage通訊平台的美國政府帳號。遭波及人員包括救災應變人員、海關官員、數名外交官、至少一名白宮職員與特勤局成員。被截訊息主要集中在5月4日之前約24小時內,內容多為片段。

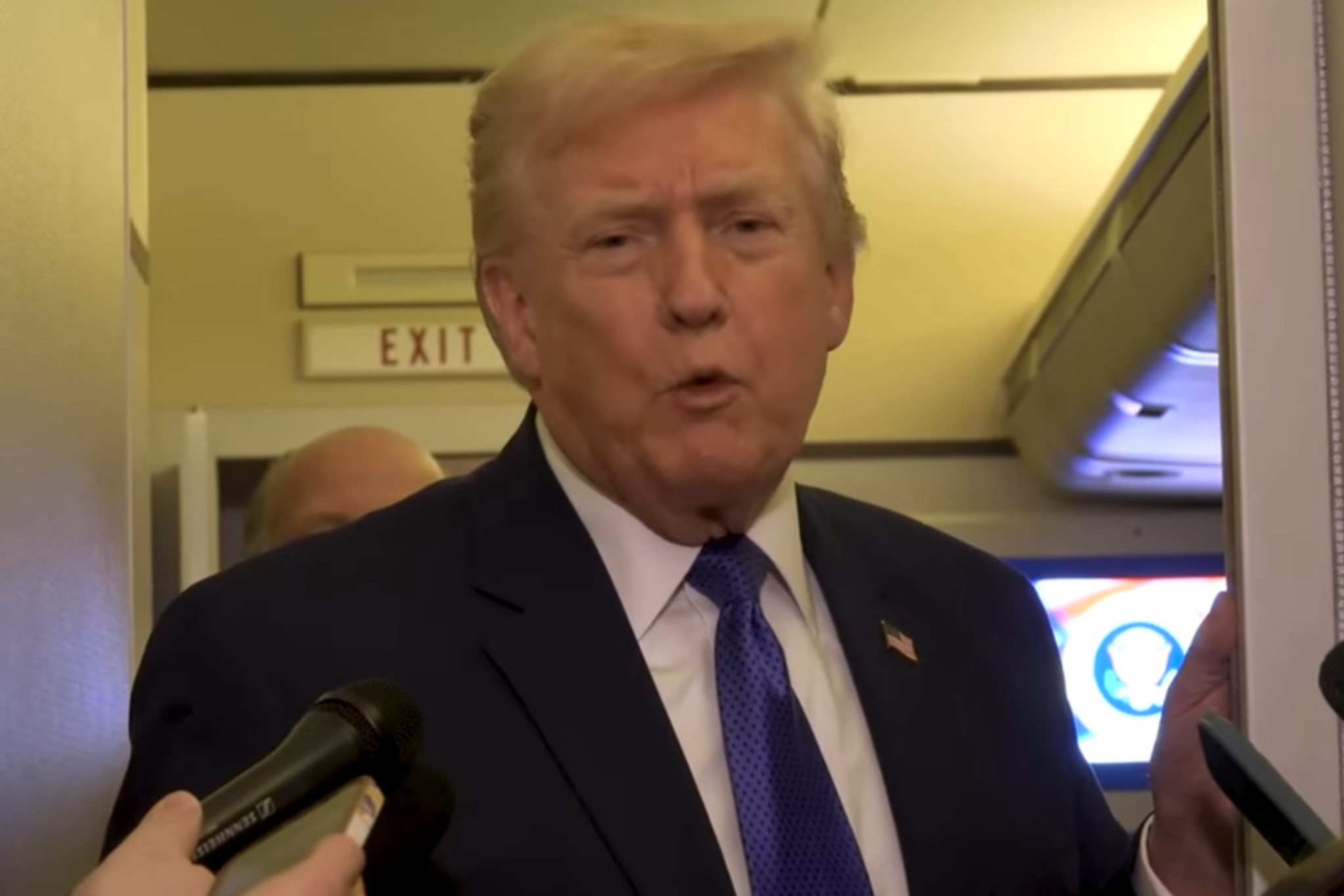

TeleMessage原本僅在政府與金融圈內小有知名度,其設計可整合如Signal等主流加密App的訊息功能,並符合政府對通訊封存的合規要求。直到4月30日,瓦爾茲在一次內閣會議中被拍到使用TeleMessage提供的Signal版本,該平台才受到外界關注。

路透已確認部分通訊內容屬實。初步檢視尚未發現明確敏感內容,也未包含瓦爾茲或其他內閣成員的對話。不過,部分訊息涉及高階官員的行程與活動規劃。例如,一個名為「POTUS|ROME-VATICAN|PRESS GC」的群組似乎與梵蒂岡活動後勤有關,另有訊息提及美方官員前往約旦的安排。

路透聯絡了所有可辨識的當事人,一些人確認身分,其餘多未回覆或轉介至機構發言人。

目前尚不清楚各政府機構具體如何使用TeleMessage。該平台將部分主流通訊App加以改造,使其符合政府對訊息留存與封存的規定,便於依法備查。平台已於5月5日下線,Smarsh表示此舉是出於「高度謹慎」。該公司總部位於奧勒岡州波特蘭,至今未就此次資料外洩事件發表回應。

白宮僅表示「已知悉Smarsh發生資安事件」,但未具體說明是否曾使用該平台。國務院未回覆查詢;國土安全部(DHS)下轄的FEMA、CISA、特勤局與海關暨邊境保護局(CBP)也均未回應。FEMA透過電郵指出「目前無證據顯示資訊遭竊」,但當路透提供其內部訊息截圖後,未再回覆。CBP則重申早已停用TeleMessage,並表示正持續調查外洩情況。

根據聯邦採購紀錄,國務院、DHS與疾病管制與預防中心(CDC)近年皆曾與TeleMessage簽署合約。CDC表示,該機構於2024年曾試行該平台以評估其作為紀錄保存工具的適用性,但最終認為「不符合我們的需求」。其他機構的合約現況則尚不明朗。

美國資安機構CISA在駭侵事件發生約一周後建議,除非Smarsh提出具體的風險緩解指引,否則應全面停止使用該平台。

前美國國安局(NSA)網路行動人員、現任Hunter Strategy資安公司副總裁威廉斯(Jake Williams)表示,即使訊息內容看似無害,光是掌握訊息的發送時間、參與對象與群組結構等元資料,就已構成高度情報風險。他指出:「即使你看不到對話內容,光是知道誰在什麼時間與誰溝通,本身就是一級情報資源。」